Qu’est-ce que Ledger Key Ring, ce protocole qui redonne le contrôle des données aux utilisateurs ?

Créé par Ledger, le fabricant de portefeuilles crypto, Ledger Key Ring est un protocole open source qui permet aux développeurs de créer des applications décentralisées (dApps) avec un niveau de confidentialité inégalé, et aux utilisateurs de chiffrer l’intégralité de leurs données avant de choisir précisément à qui les partager. Découvrez comment Ledger Key Ring Protocol redonne aux utilisateurs le contrôle total sur leurs informations personnelles.

C'est quoi Ledger Key Ring Protocol ?

Ledger Key Ring Protocol est un protocole informatique open-source dédié au chiffrement des données de bout en bout (end-to-end encryption), qui permet aux développeurs d’applications décentralisées (dApps) de créer des plateformes à partir desquelles les utilisateurs peuvent gérer librement le chiffrement et l’accès à leurs données.

Le nom Ledger Key Ring souligne le fait que les portefeuilles matériels de Ledger permettent de gérer les clés générées via le protocole, à l’instar d’un trousseau de clés. Ledger Key Ring est une technologie brevetée, mais open source et également disponible sur les portefeuilles matériels d’autres marques.

Ledger Flex : plus petit, moins cher, mais tout autant sécurisé 🔒

D'autres wallets peuvent implémenter le protocole de leur côté, tout le code est open source et on encourage tout le monde à le faire. Nous avons tout fait pour.

Concrètement, Ledger Key Ring permet à l’utilisateur d’une application de prouver son identité via une signature cryptographique, tout en chiffrant ses données et en les partageant uniquement aux entités de son choix. Ainsi, implémenté dans des applications, Ledger Key Ring apporte une solution aux logiciels classiques de drives ou de messageries où des tiers peuvent accéder à vos données une fois celles-ci transférées sur leurs serveurs.

Grâce au protocole Ledger Key Ring, au lieu de partager directement un fichier, l'utilisateur partage la clé de chiffrement qui contient ce fichier, laquelle est générée localement, sur son hardware wallet Ledger. Ainsi, le destinataire sélectionné est le seul à pouvoir accéder aux données en utilisant sa propre clé de déchiffrement.

À titre de comparaison, Ledger Key Ring Protocol va encore plus loin que les applications comme Telegram ou WhatsApp où il est possible de sélectionner uniquement quelques photos, au lieu de donner accès à l’intégralité de sa galerie. En effet, malgré cette sélection réduite sur les applications standards, les contenus sont bien visibles à l'œil nu pour toute personne ayant accès au serveur, aucun chiffrement n’étant appliqué côté utilisateur.

Grâce à Ledger Key Ring, un chiffrement supplémentaire est possible, directement par l’utilisateur lui-même. Les serveurs centralisés n’ont donc pas accès aux données chiffrées individuellement en amont.

👉 Notre avis sur le Ledger Flex, le dernier portefeuille Ledger

Comment fonctionne le protocole Ledger Key Ring ?

Le chiffrement de bout en bout

Le chiffrement de bout en bout est au cœur de Ledger Key Ring Protocol et garantit que seuls l'expéditeur et le destinataire peuvent accéder aux données échangées, qu’il s’agisse d’un message, d’un fichier, d’une image ou de tout autre document.

Une fois obtenues, ces clés de chiffrement peuvent être stockées dans des clouds ou sur des serveurs centralisés sans aucun risque, car seuls ceux qui possèdent la clé privée associée peuvent déchiffrer le contenu préalablement chiffré à l’aide de l'algorithme Elliptic Curve Diffie-Hellman (ECDH), qui permet à deux partis de définir un secret commun, assurant un haut niveau de protection.

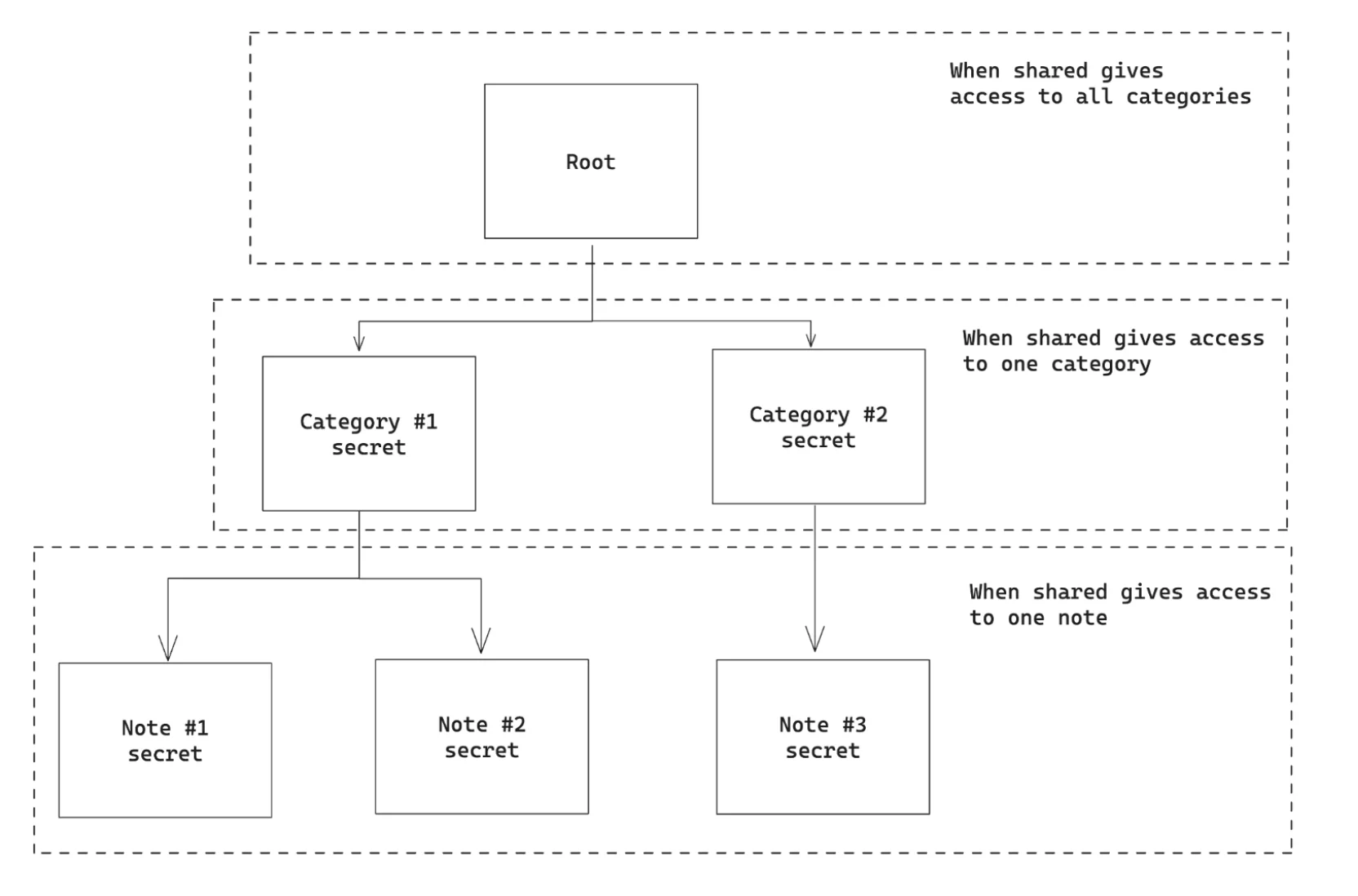

Pour émettre les différentes clés de chiffrement, Ledger Key Ring Protocol s’appuie sur une architecture similaire à celle de Bitcoin, avec un système d’arbre de dérivation (derivation tree) qui permet de scinder les données et d’y associer des clés de chiffrement uniques, appelées (clés enfants), propres à chaque segment. Ainsi, la « root key » (clé racine) est la racine centrale à partir de laquelle sont dérivées les branches et les feuilles, lesquelles correspondent à des sous-ensembles de données chiffrables individuellement.

Cette individuation des données fait en sorte qu’en cas de problème ou de changement, une clé peut être révoquée et remplacée, sans compromettre l’intégrité des autres segments de données. La clé racine est générée par l’élément sécurisé du portefeuille Ledger, toutefois elle n’est pas conservée par celui-ci.

Schéma représentant l’individuation des données rendue possible par Ledger Key Ring Protocol

La révocation des clés de chiffrement

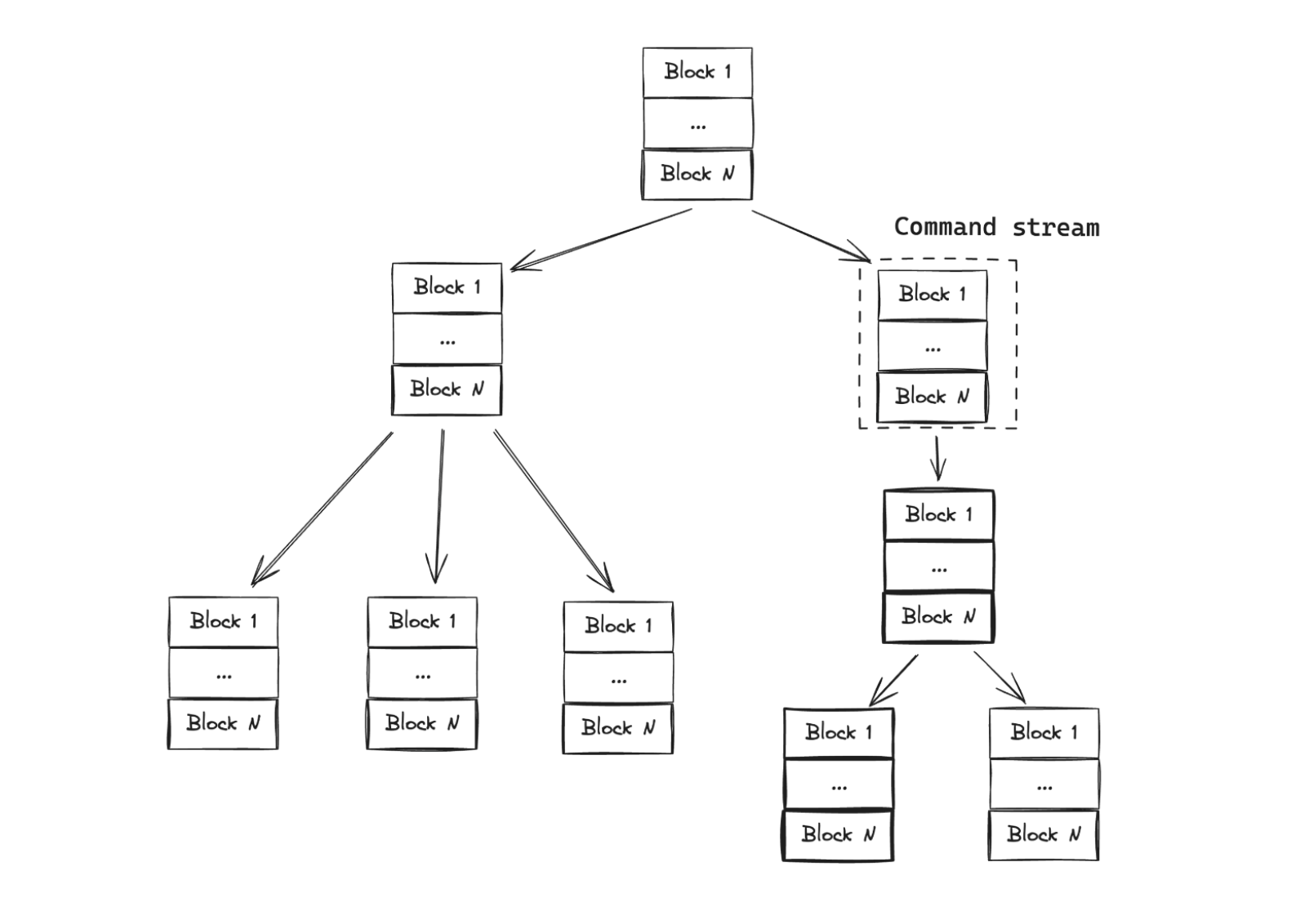

Lorsqu’une clé de chiffrement est compromise, ou que l'utilisateur souhaite retirer l'accès à une personne à laquelle il a déjà partagé des données auparavant, il peut le faire facilement via un ensemble de commandes (command stream) qui permet d’ajouter ou de supprimer des membres autorisés, chacun étant identifié par une clé publique.

Command stream, les Blocks étant créés par le propriétaire des données

Le rôle des wallets Ledger dans Key Ring Protocol

Les portefeuilles matériels, qu’il s’agisse de wallets Ledger ou d’autres fabricants, ne conservent pas directement les clés de chiffrement, car leur capacité de stockage serait limitée et le risque de centralisation serait plus important. Ainsi, le but d’un hardware wallet dans Key Ring Protocol est de servir de moyen d'identification sécurisé pour accéder et partager ces clés.

Ledger Flex : plus petit, moins cher, mais tout autant sécurisé 🔒Les wallets matériels permettent de générer les clés de chiffrement, puis de choisir quelles clés partager et avec qui. Lorsqu'un utilisateur souhaite partager un fichier, une notification apparaît sur son appareil Ledger qu’il lui suffit alors de signer pour autoriser le partage, assurant ainsi un contrôle total et simple.

Cette étape est similaire à celle réalisée pour valider une transaction de cryptomonnaies depuis un portefeuille Ledger. Ainsi, le chiffrement côté émetteur et le déchiffrement côté destinataire se font via un hardware wallet, permettant aux utilisateurs de contrôler leurs données eux-mêmes, directement depuis leur appareil.

👉 Tout comprendre sur les cold wallets pour sécuriser ses cryptomonnaies

Enfin, les clés de chiffrement n’étant pas conservées au sein du hardware wallet, la clé privée du portefeuille en question n’est jamais mélangée avec les différentes clés de chiffrement générées par Key Ring Protocol. En effet, ces clés de chiffrement peuvent être conservées de manière sécurisée dans des systèmes de stockage en cloud, le contenu étant chiffré de bout en bout.

Sur une application, l’utilisateur n’a qu’à s’identifier via son portefeuille et à choisir quelle clé de chiffrement partager avec celle-ci.

Les clés de chiffrement ne sont jamais liées aux 24 mots de la seed phrase, elles en sont dérivées, mais uniquement dans un sens, donc on ne peut pas remonter aux 24 mots, si bien que si la clé de chiffrement est compromise, il n'y a strictement aucun risque pour le compte lié à la seed phrase.

Ledger Key Ring Protocol pour les développeurs

Ledger Key Ring est un protocole open source qui permet aux développeurs de créer des applications décentralisées (dApps) plus sécurisées en intégrant cette technologie qui leur évite de dépendre d’un serveur central, et donc d’être soumis aux risques de point unique de défaillance et de fuite ou de vol de données. Ce nouveau protocole permet également aux développeurs de sélectionner les autres applications avec lesquelles les données de leur application pourront être partagées.

Exemples de cas d’usage de Ledger Key Ring Protocol

De manière générale, toute application qui nécessite de partager des données, et ce, quelle que soit leur nature, peut bénéficier du niveau de sécurité et de confidentialité accru de Ledger Key Ring Protocol.

Les messageries chiffrées de bout en bout

Implémenté dans des messageries chiffrées, le protocole Ledger Key Ring garantit que seul le destinataire peut lire les messages envoyés, à l’aide d’une clé de chiffrement unique. Les utilisateurs peuvent gérer leurs clés de chiffrement via leur portefeuille matériel, gardant ainsi un contrôle total. Ledger parle d’un contrôle à l’échelle granulaire, c'est-à-dire avec un niveau de sélection des données inaccessible auparavant.

La conservation décentralisée de fichiers chiffrés

Conserver des fichiers chiffrés de façon décentralisée grâce à des clés de chiffrement uniques est au cœur même de la proposition de Ledger Key Ring qui permet à chaque utilisateur de détenir lui-même ses clés et ainsi de ne pas dépendre d’une application centralisée.

Aujourd'hui, quand on stocke des données sur Google Cloud, la clé de chiffrement est gardée par Google, plutôt que par l'utilisateur lui-même. Le but du Ledger Key Ring Protocol est de pouvoir générer de nombreuses clés de chiffrement pour garder le contrôle sur ce que l'on partage. De cette façon, même si le cloud de Google se fait hacker, s'il est compromis, il n'y a aucun danger.

Pouvoir conserver des données sensibles chiffrées de manière décentralisée pourrait devenir une priorité si les identités numériques décentralisées deviennent monnaie courante ou lorsque des documents privés sont tokenisés on-chain.

👉 Tout comprendre sur la tokenisation

La connexion sécurisée entre différentes applications

Côté développeurs, intégrer Ledger Key Ring à une application permet de mettre en place des systèmes de connexion sécurisés avec d’autres applications externes, par exemple entre un wallet et une application nécessitant l’accès à ce compte.

👉 Quels sont les meilleurs portefeuilles crypto ?

Existe-t-il un token pour Key Ring Protocol ?

Selon Charles Guillemet, directeur technique chez Ledger, l’entreprise ne prévoit pas de créer un token de gouvernance, bien que celui-ci précise que cela pourrait changer à l’avenir. En effet, si les équipes n’y voient pas d’utilité pour le moment, cette position est souvent adoptée au début de tels projets, mais il est envisageable qu’un token voie le jour dans un futur proche.

Ainsi, les détenteurs d’un wallet Ledger ont tout intérêt à suivre Ledger Key Ring de près et à utiliser cette solution s’ils souhaitent maximiser leurs chances de se rendre éligible à un éventuel airdrop.

👉 Retrouvez le top 10 des meilleurs airdrops crypto à ne pas louper

Notre avis sur Ledger Key Ring Protocol

Ledger Key Ring Protocol propose un service encore plus abouti que ce que permettent les solutions cryptographiques déjà disponibles sur le marché. En effet, avec ce nouveau protocole, non seulement Ledger décentralise les données, mais il donne aussi aux utilisateurs le pouvoir de chiffrer tout ou partie de celles-ci avec un niveau de sélection inédit.

Ledger Key Ring répond donc à un problème auquel de plus en plus d'utilisateurs et de développeurs sont confrontés, et la compatibilité du protocole avec les cold wallets Ledger utilisés par un public de plus en plus large laisse présager une adoption grandissante.

Faites fructifier votre capital en 15 minutes par jour grâce aux analyses et stratégies quotidiennes de nos expertsSources : Whitepaper de Ledger Key Ring Protocol, The Big Whale

La Newsletter crypto n°1 🍞

Recevez un récapitulatif de l'actualité crypto chaque jour par mail 👌

Certains contenus ou liens dans cet article peuvent être de la publicité. Cryptoast a étudié les produits ou services présentés, mais ne saurait être tenu responsable de tout dommage ou perte liés à leur usage. Investir dans les cryptomonnaies comporte des risques. N'investissez que ce que vous êtes prêt à perdre.