6 astuces pour renforcer votre sécurité numérique au quotidien

Ces derniers temps les menaces physiques à l’encontre de la communauté crypto sont devenues particulièrement prégnantes et visibles. Cela met en exergue le lien entre sécurité physique et sécurité numérique, deux concepts qui ne peuvent pas être dissociés au risque d’augmenter sensiblement la surface d’attaque. Voici 6 menaces qui pèsent sur la vie numérique et les astuces à mettre en place pour renforcer son hygiène numérique.

L’authentification comme première ligne de défense

Avant de commencer, il est essentiel de clarifier deux notions souvent confondues : l’identification et l’authentification. L’identification consiste à déclarer son identité, généralement à l’aide d’un identifiant unique tel qu’un nom d’utilisateur ou un courriel.

L’authentification, en revanche, vise à vérifier cette identité en fournissant une preuve, comme un mot de passe, un code secret ou tout autre moyen d’authentification.

Vous le savez peut-être mais la majorité des violations de données signalées sont causées par l’utilisation de mots de passe faibles. Pour cette raison, il faut adopter quelques bonnes pratiques pour garantir la sécurité de vos comptes en ligne.

Tout d’abord, il est fortement recommandé d’utiliser un mot de passe contenant au minimum 13 caractères composés de chiffres, de symboles, de majuscules et de minuscules confondus. Le gestionnaire de mot de passe Proton Pass vous permet de générer aléatoirement des mots de passe jusqu’à 64 caractères, incluant ces caractéristiques.

Il est également conseillé d’utiliser des mots de passe uniques pour chaque authentification afin de ne pas provoquer de réaction en chaîne en cas de compromission.

La plupart des navigateurs modernes proposent d’enregistrer vos informations d'identification lorsque vous vous connectez à un site. Néanmoins, il est conseillé de ne pas utiliser cette fonctionnalité, car elle stocke vos mots de passe sans aucun chiffrement.

Pour renforcer votre authentification, il est également possible d’ajouter une authentification multi-facteurs (2FA). Cela signifie que si quelqu’un a obtenu votre mot de passe, il ne pourra pas l’utiliser puisque vous devez dans un second temps fournir lors de l'authentification un code qui se renouvelle en général toutes les 30 secondes sur une application tierce comme Authy par exemple.

Cette dernière peut enfin être renforcée par la création de clés d’accès offrant une alternative simple et sécurisée aux mots de passe traditionnels.

Si vous suivez ces conseils vous devriez vous rendre compte qu’il est impossible de se souvenir de centaines de mots de passe forts et uniques. Pour cette raison, il est conseillé d’utiliser un gestionnaire de mot de passe. Le gestionnaire de mot de passe open source de Proton est gratuit et vous est recommandé par la rédaction.

Grâce à ce dernier vous pouvez également effectuer une surveillance du dark web constamment afin d’être avertis en temps réel en cas de compromission de vos données.

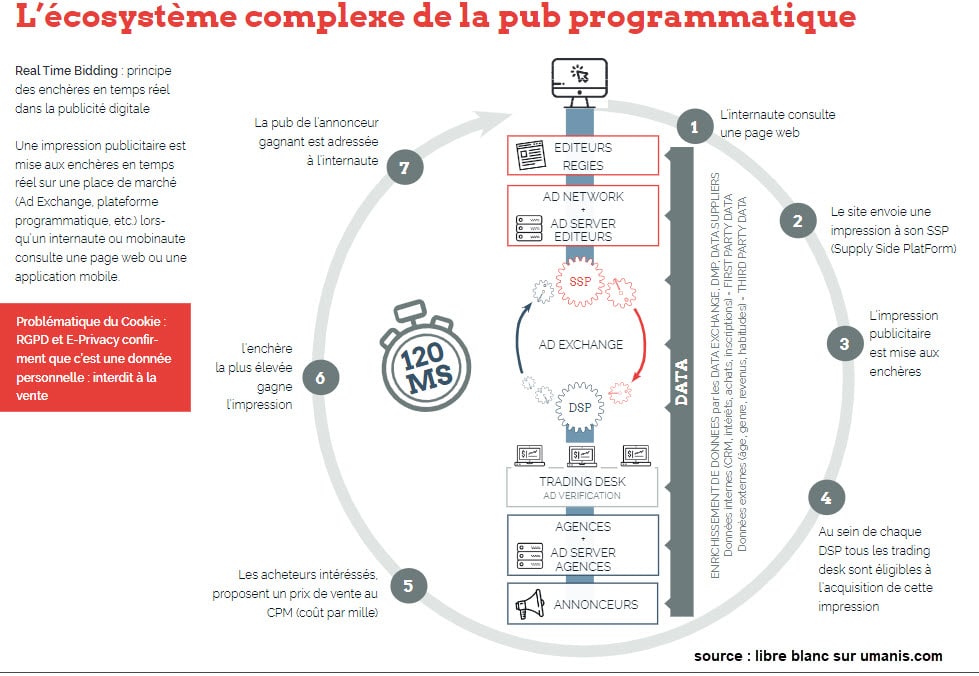

Protégez votre vie privée dès maintenant avec Proton VPNÀ l’ère du numérique, de nombreux sites Web et services en ligne s’appuient sur un modèle économique reposant sur la collecte, l’analyse et la revente d’informations relatives au comportement des utilisateurs.

Figure 1 - Fonctionnement de l'écosystème de la pub programmatique par umanis.com

Ce modèle est souvent invisible pour l’internaute et consiste à compiler des données dans le but d’établir des profils types. Ces modélisations d’un individu ou d’un groupe incluent les pages visitées, les centres d’intérêt, les préférences linguistiques ou encore les caractéristiques techniques de l’appareil.

Deux grandes méthodes de suivi sont couramment utilisées :

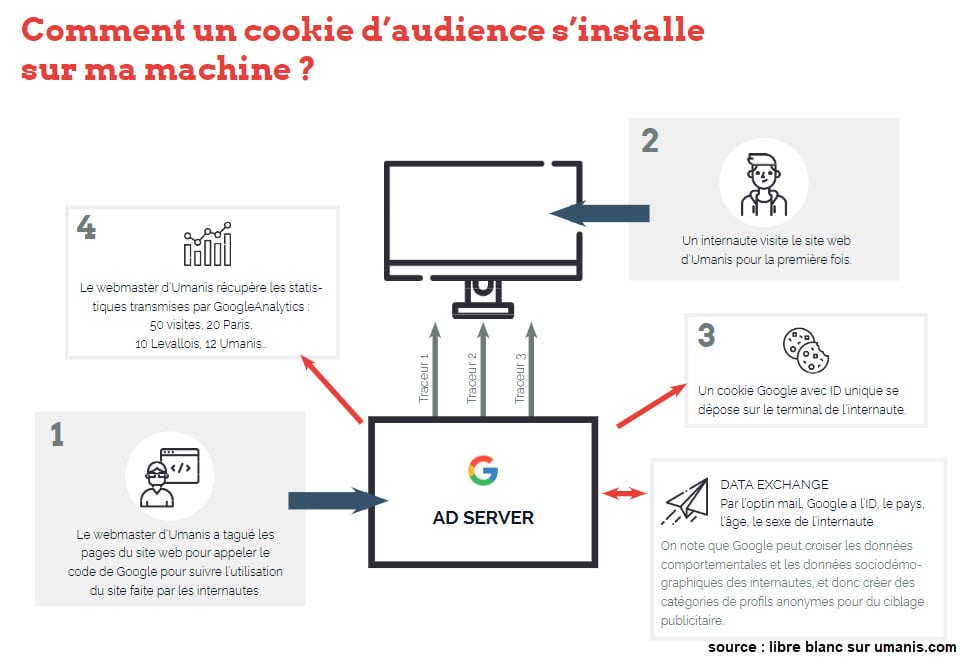

- Les cookies : petits fichiers contenant un identifiant unique, stockés dans le navigateur, permettant de reconnaître un utilisateur d’une session à l’autre.

- L’empreinte numérique du navigateur : regroupe un ensemble d’informations techniques sur le dispositif utilisé. Vous pouvez évaluer cette dernière grâce à l’outil Am I Unique.

Figure 2 - Mode d'installation d'un cookie sur un appareil par umanis.com

Afin de réduire ce suivi, nous vous recommandons d’effacer régulièrement vos cookies de navigation dans les paramètres de votre navigateur et de nettoyer le cache. Vous pouvez également utiliser une extension telle que Cookie AutoDelete afin de réduire les cookies tiers.

Ces données sont évidemment précieuses pour les entreprises dans la personnalisation des services et le ciblage publicitaire, pour les gouvernements dans le cadre de la surveillance et pour les acteurs malveillants pour alimenter les fraudes et vols divers.

Plusieurs mesures peuvent être mises en place afin de minimiser le suivi en ligne et améliorer votre confidentialité.

Tout d’abord, l’utilisation d’un bloqueur de publicité comme uBlock Origin permet non seulement de bloquer les trackers des annonces mais aussi d’accélérer le chargement de vos pages Internet, rendant de ce fait l’expérience moins encombrée.

Encore une fois, une certaine confusion règne dans la distinction des termes moteur de recherche et navigateur. Le navigateur n’est rien de plus qu’un outil vous permettant d’accéder à Internet, alors que le moteur de recherche est un site Web qui permet de rechercher les résultats sur Internet.

Il est conseillé d’utiliser des navigateurs comme Firefox ou Brave et des moteurs de recherche comme DuckDuckGo ou SearXNG, des outils réputés plus sécurisés et respectueux du privé que leurs homologues utilisés par défaut.

Par ailleurs, les vulnérabilités sur les navigateurs sont constamment découvertes et corrigées, il est donc particulièrement important de garder ces derniers à jour.

Vérifiez également que les sites sur lesquels vous vous rendez bénéficient du certificat HTTPS qui vous garantit une relative sécurité de navigation.

En matière de confidentialité numérique, la règle qui prime est la compartimentation. C’est pour cela qu’il est conseillé de compartimenter vos activités afin de séparer les différents aspects de votre navigation en utilisant un conteneur multi-comptes comme celui de Firefox par exemple.

Il est également important de se méfier des redirections et des URL réduites qui peuvent parfois pointer vers des liens malveillants maquillés en liens légitimes. Vous pouvez vérifier ces informations grâce à des outils comme RedirectDetective.

Nous avons détaillé les éléments les plus importants, afin de ne pas rendre indigeste cette partie nous allons donc uniquement citer succinctement quelques autres bonnes pratiques :

- Ne vous connectez pas à votre navigateur pour ne pas augmenter la surface d’attaque.

- N’activez pas les propositions personnalisées dans votre barre de recherche.

- N’utilisez pas des services de traduction liés à votre navigateur.

- Désactivez les notifications push de votre navigateur.

- Désactivez les téléchargements automatiques pour éviter de télécharger par erreur un fichier nuisible.

- Interdisez l’accès aux capteurs comme l’emplacement, la caméra ou l’audio.

Protéger ses emails

Près d’un demi-siècle après l’envoi du tout premier e-mail, ce mode de communication reste l’un des piliers de notre vie numérique. Pourtant, malgré la confiance massive que nous accordons aux services de messagerie, l’infrastructure du courrier électronique reste fondamentalement vulnérable.

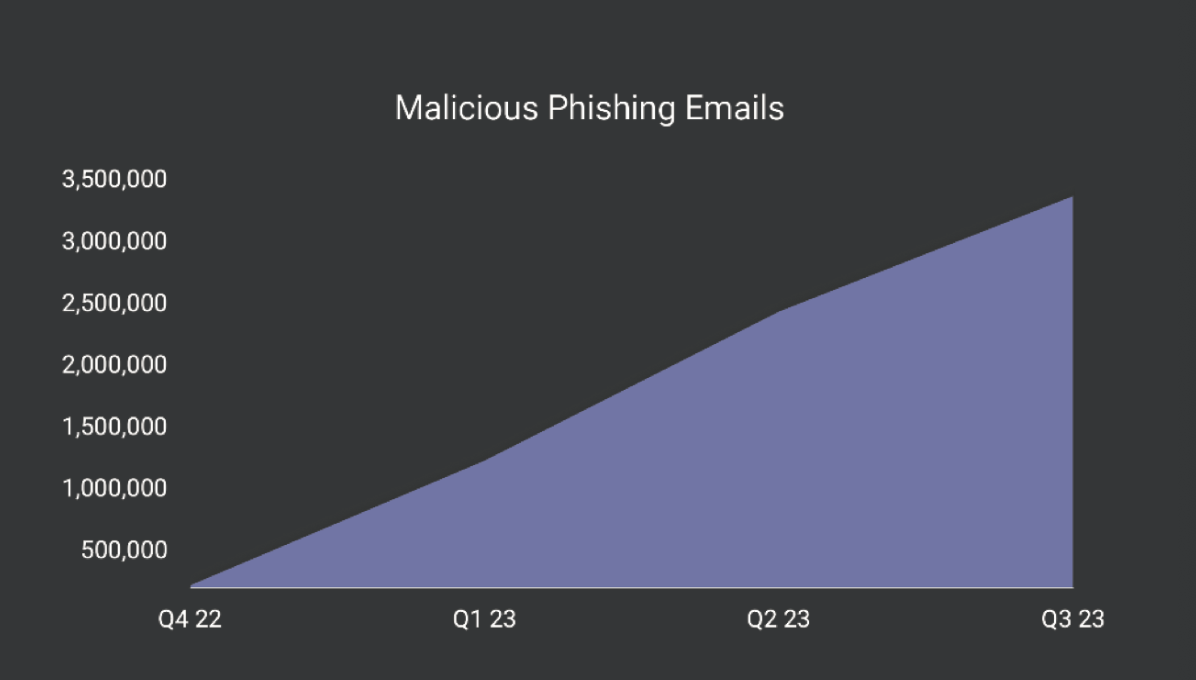

Les fraudes liées aux e-mails comme le phishing, l’usurpation d’identité ou les piratages de comptes sont en constante augmentation. Il est donc étonnant de constater à quel point la plupart des utilisateurs négligent la sécurité de leur boîte mail, alors qu’elle constitue une véritable clé d’accès à leur vie numérique.

Figure 3 - Le phishing a augmenté de 1 265 % entre le quatrième trimestre 2022 et le troisième trimestre 2023, ce qui correspond à une moyenne de 31 000 attaques de phishing par jour selon SlashNext.

Afin de rendre plus saine cette infrastructure qui est devenue indispensable dans notre environnement numérique, voici quelques bonnes pratiques à suivre :

Nous l’avons dit plus haut, la compartimentation est une pratique devenue indispensable pour garantir une bonne hygiène numérique. Il est ainsi recommandé d’utiliser et de disposer de plusieurs adresses e-mails pour réduire la quantité de dommages causés par une violation de données et faciliter la récupération d'un compte compromis.

Il vous est également conseillé d’utiliser des alias d’e-mails, cela vous permet de cacher votre adresse principale tout en utilisant un courriel unique pour chaque service auquel vous vous inscrivez. Vous pouvez ainsi désactiver ou activer cet alias à n’importe quel moment et éviter de recevoir des spams inutiles. Des services comme SimpleLogin de Proton vous permettent de créer des alias d’e-mails et de les gérer simplement depuis une interface simple et intuitive.

Les messages électroniques peuvent contenir du contenu distant tel que des images sont souvent chargés automatiquement à partir du serveur. Vous devez le désactiver, car il expose votre adresse IP et les informations de votre appareil, et est souvent utilisé pour le suivi.

Il existe également 2 principaux types d’e-mails : le texte brut et le HTML, le premier est préféré pour sa confidentialité et sa sécurité. Les messages HTML incluent souvent des identifiants dans les liens et les images en ligne, qui peuvent collecter des données d'utilisation et personnelles.

✅ Découvrez notre guide - Comment se protéger du phishing

Il est également déconseillé de connecter des applications tierces à votre boîte de réception, ces dernières ont un accès complet à toutes vos conversations.

Il est également important de préciser dans cette partie que les grandes entreprises fournissant un service de messagerie « gratuit », n'ont pas une bonne réputation pour le respect de la vie privée des utilisateurs. Il est donc conseillé de souscrire à un abonnement auprès d’une fournisseur concerné par l’hygiène numérique de ses clients comme ProtonMail par exemple.

Enfin, il faut également prendre garde aux services de signatures d’e-mails ou de réponse automatique dans lesquels les utilisateurs révèlent souvent trop d’informations et qui peuvent être exploités dans le cadre d’attaques ciblées ou d’ingénierie sociale.

Ainsi, les e-mails ne peuvent pas être considérés comme sûrs pour l'échange d'informations, il est en effet recommandé d’utiliser des solutions de nouvelle génération comme Olvid, qui permettent les mêmes fonctionnalités que les messageries classiques mais avec un chiffrement de bout en bout assurant une confidentialité mathématiquement prouvée sur vos échanges.

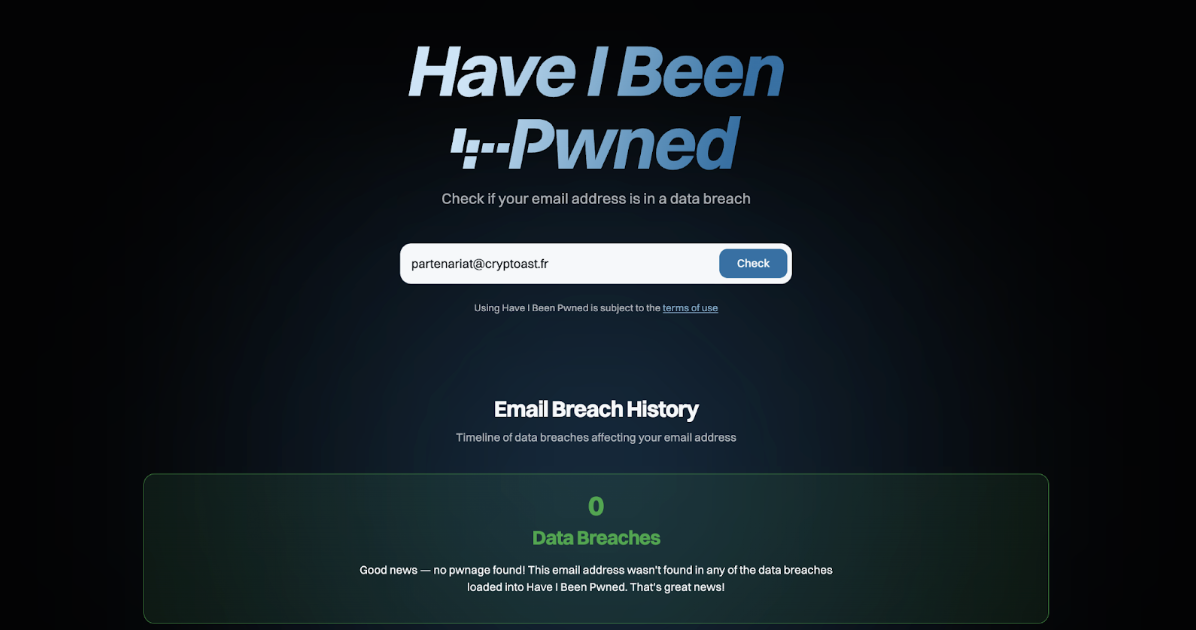

Vous pouvez également vérifier régulièrement que vos adresses mails n’ont pas fuitées vers des bases de données commercialisées sur le DarkWeb grâce à des outils comme Have I Been Pwned ou grâce à l’outil de surveillance abordé précédemment, disponible dans le gestionnaire de mot de passe de Proton.

Figure 4 - Scan de brèches de données de l'adresse email partenariat Cryptoast via l'outil Have I Been Pwned

Sécuriser ses échanges

Dans le cocon numérique dans lequel nous vivons, beaucoup préfèrent privilégier une messagerie visuellement agréable sans n’avoir aucune considération pour la sécurité, la confidentialité et le fonctionnement technique de ce moyen de communication.

Ce tort représente toutefois une faille de premier ordre dans votre hygiène numérique. Ainsi, il vous est conseillé de questionner vos habitudes et réfléchir à qui votre confiance sera donnée.

Pour vous aider, voici quelques recommandations qui vous permettront de guider vos recherches.

Tout d’abord il est indispensable d’utiliser une messagerie chiffrée de bout en bout, cela vous assure qu’aucune personne malveillante pourra intercepter le message transmis avant qu’il n’atteigne votre destinataire.

Il est également important de s’assurer des garanties techniques sur le fonctionnement de l’application. Vous pouvez consulter les audits et certifications dont dispose l’application. Il est également préférable que l’application soit disponible en open source, afin que vous ou des personnes qualifiées puissent s’assurer qu’il n’existe pas de portes dérobées, de vulnérabilités ou autres problèmes de sécurité. Cela nécessite tout de même de vérifier que l’application en question est stable, activement maintenue et idéalement soutenue par des développeurs réputés.

Une fois l’application sélectionnée, il vous faut désormais activer les paramètres de sécurité proportionnellement à vos besoins. La sécurité technique étant assurée, il faut désormais s’assurer que le maillon physique (vos contacts) soit légitime et que son environnement l’est également. Il est donc très important de s’assurer régulièrement que vous parlez bien avec le destinataire souhaité.

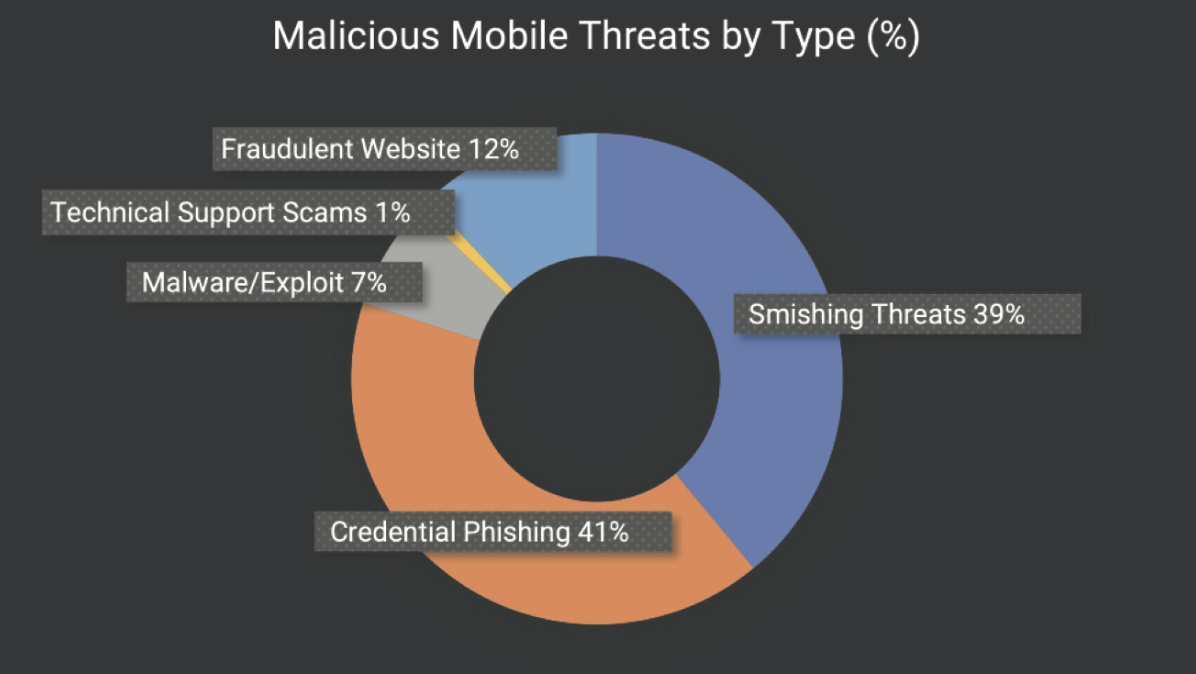

Figure 5 - Le smishing représente 39 % de toutes les menaces d'hameçonnage mobile en 2023 selon SlashNext

Il est également important de porter une attention particulière aux métadonnées qui se cachent dans les fichiers, photos ou vidéos que vous pouvez envoyer. Supprimez également les vignettes et aperçus générés automatiquement lors de l’envoi de liens afin de ne pas exposer involontairement des informations personnelles.

🚀 Pour aller plus loin - Notre guide sur les attaques SIM swap

Sortir des traditionnels échanges par SMS ou des plateformes courantes qui exploitent vos données à des fins commerciales, il est également conseillé de porter son choix sur une plateforme qui permet l’anonymat en ne requérant aucune information personnelle lors de la création d’un compte utilisateur.

Ainsi pour initier cette recherche du saint Graal, vous pouvez commencer cette expédition à travers les applications Olvid ou encore Session qui remplissent toutes les deux un certain nombre des prérequis cités précédemment.

Protégez votre vie privée dès maintenant avec Proton VPNProtéger sa vie privée sur les réseaux sociaux

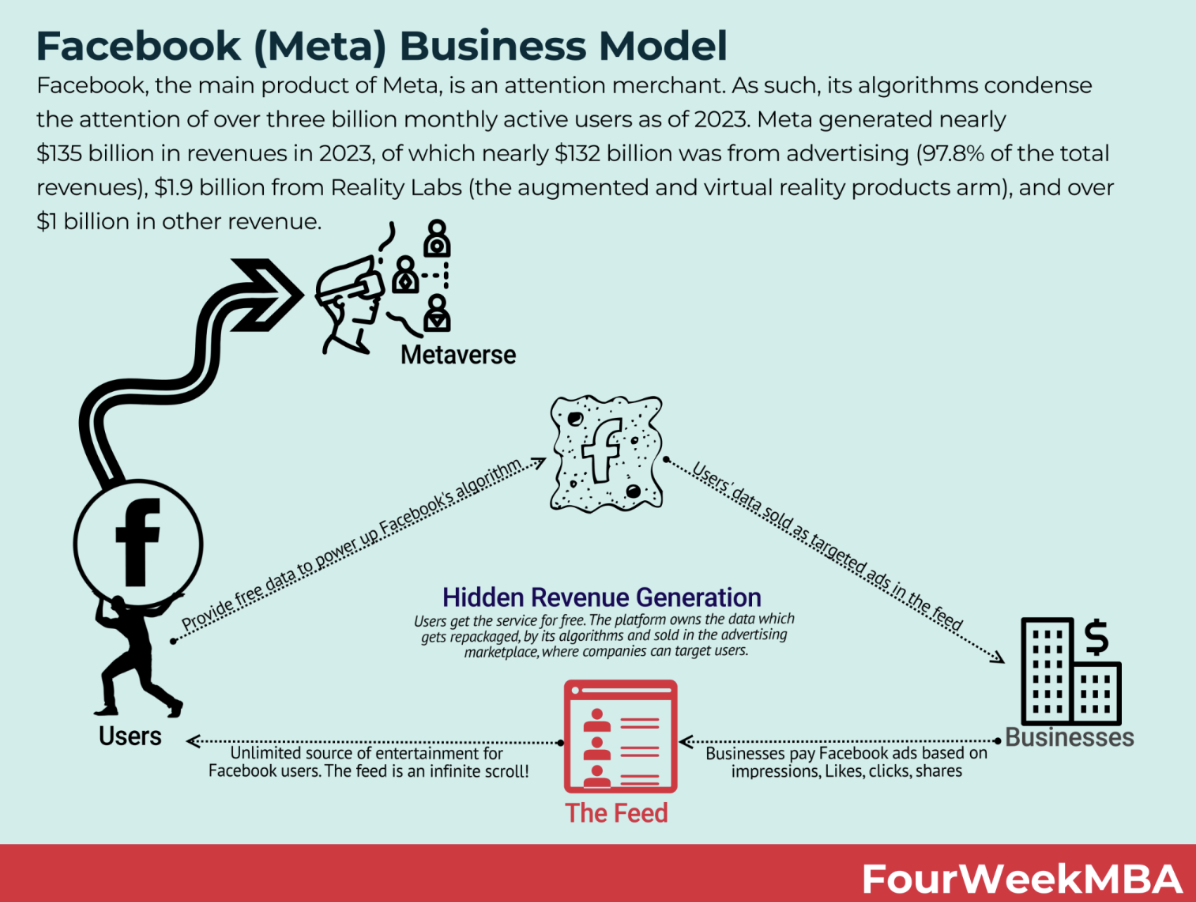

Bien que les réseaux sociaux soient un bon moyen pour créer de l’interaction sociale et rassembler des communautés tout autour du globe, de sérieuses inquiétudes pèsent sur le modèle économique de ces plateformes privées qui font du recueil puis de la vente de données de leurs utilisateurs le cœur du business.

Figure 6 - Business modèle de Meta par FourWeekMBA

Il est effectivement possible de verrouiller certains paramètres pour garantir une certaine confidentialité mais il faut savoir que malgré toutes les précautions du monde, les données téléchargées sur ces applications relèvent alors du domaine du public et ne vous appartiennent plus.

Ainsi, nous allons vous communiquer quelques conseils de base pour minimiser les risques mais il est conseillé de se tourner vers des protocoles décentralisés qui ne font pas de vos données un business model et sur lesquels vous pouvez choisir vos clients web, gardant un certain contrôle sur votre balance sécurité, liberté et confort.

Avant de commencer il est donc primordial de sécuriser votre compte à l’aide d’un mot de passe unique, fort et renforcé d’une authentification à 2 facteurs. Il faut ensuite vérifier les paramètres de confidentialité, assurez-vous que vous êtes à l’aise avec les données que vous exposez actuellement et qui en dispose.

Toutes les interventions une fois publiées sont publiques et permanentes, il faut donc se demander à chaque publication si cette intervention ne vous poserait pas de problème si elle était réalisée sur la place publique de votre village.

Il est également conseillé de faire preuve de discrétion, évitez de partager trop de détails sur votre profil, votre mode de vie, vos proches et attendez d’avoir quitté un endroit avant de partager des informations permettant de vous géolocaliser.

Comme évoqué précédemment, n’oubliez pas de supprimer les métadonnées (données EXIF) des médias que vous téléchargez sur vos réseaux. Pour cela, vous pouvez par exemple utiliser l’outil ExifTool.

Dans la mesure du possible, il est également conseillé d’éviter le partage d’un numéro de téléphone lors de la création d’un compte utilisateur, préférez un alias d’email ou un courriel dédié à chaque compte.

Lier ses comptes entre eux représente également une faiblesse, il est préférable de ne pas utiliser la connexion unique via Google ou Facebook.

Ainsi, les réseaux sociaux n’étant pas fondamentalement privés, nous vous conseillons de vous renseigner sur le protocole Nostr et les clients web mis à votre disposition. Cette alternative vous permettra de bénéficier d’un réseau social qui ne base pas son fonctionnement sur le commerce de vos données et maximise donc les chances que vous disposiez d’une confidentialité renforcée par ce biais.

Sécuriser sa connexion Internet

Maintenant que vous disposez de logiciels clients respectueux de vos données personnelles, il s’agit de configurer la manière dont vos appareils se connectent à Internet.

Avant toute chose il vous faut acquérir un VPN payant et réputé afin de protéger votre adresse IP et réduire la quantité de données personnelles que votre FAI peut collecter mais aussi augmenter votre protection lors de l’utilisation d’un Wifi public.

Afin de vous protéger contre les fuites DNS, il est également très important d’utiliser exclusivement le serveur DNS de votre fournisseur VPN. Il faut également utiliser DNS-over-HTTPS qui effectue la résolution DNS via le protocole HTTPS, chiffrant les données entre vous et votre résolveur DNS.

👉 Pour aller plus loin - Contourner les géorestrictions dans l'univers crypto

Il est aussi conseillé de changer le mot de passe de votre routeur, celui par défaut est souvent accessible au public, permettant à quiconque de se connecter. Utilisez également un mot de passe fort et une connexion délivrée via le protocole WPA2 ou WPA3 qui sont actuellement les plus sécurisés. Vous devez également garder le firmware à jour et éviter d’utiliser le routeur gratuit de votre FAI.

D’autres options avancées pour les plus aguerris méritent quelques recherches supplémentaires, nous les listerons simplement ci-dessous :

- Changer l’adresse IP locale de votre routeur

- Ne révélez pas d’informations personnelles dans votre SSID et cachez ce dernier

- Désactivez WPS

- Désactiver UPnP

- Fermez tous les ports ouverts de votre routeur

- Désactivez les protocoles d’accès non utilisés sur votre routeur

La connexion Internet augmente par définition votre surface d’attaque, ainsi il est conseillé d’utiliser une machine dédiée et totalement déconnectée d’Internet lorsque vous gérez votre cold wallet.

Ainsi, vous l'avez compris, votre sécurité relève aussi bien du domaine physique que numérique, les deux composantes sont indissociables si vous souhaitez appréhender l'ensemble du prisme des menaces. Retrouvez également les 5 stratégies avancées pour protéger vos cryptos sur le long terme.

Protégez votre vie privée dès maintenant avec Proton VPNLa Newsletter crypto n°1 🍞

Recevez un récapitulatif de l'actualité crypto chaque jour par mail 👌

Certains contenus ou liens dans cet article peuvent être de la publicité. Cryptoast a étudié les produits ou services présentés, mais ne saurait être tenu responsable de tout dommage ou perte liés à leur usage. Investir dans les cryptomonnaies comporte des risques. N'investissez que ce que vous êtes prêt à perdre.