Le site Web de Monero a été victime d'un malware pouvant voler les fonds des utilisateurs

Le 19 novembre, le site Web officiel de Monero (XMR) a été victime d'une faille de sécurité permettant à des hackers de modifier l'une des versions de son interface en ligne de commande (CLI). Dans le cas d'un téléchargement, le programme infecté est susceptible de voler les fonds des utilisateurs.

Une faille d'assez courte durée

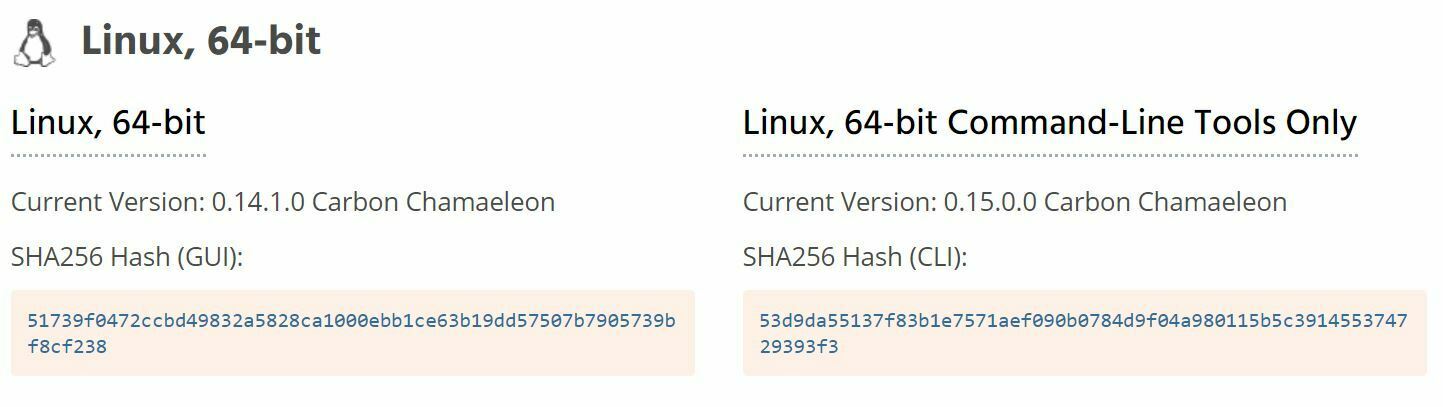

Dans son annonce, l'équipe note que le hachage des exécutables disponibles au téléchargement ne correspondait pas aux hachages prédéfinis. Un avertissement de sécurité a été publié sur Twitter pour alerter les utilisateurs :

[tweet 1196654342809489408 align='center']

Traduction : “ Avertissement de sécurité de Monero :

Les binaires CLI disponibles sur http://getmonero.org peuvent avoir été compromis

à un moment donné au cours des dernières 24h. Les investigations sont en cours. ”

L'équipe de développement de Monero a confirmé que les fichiers infectés avaient été hébergés pendant environ 35 minutes avant qu'un basculement vers une source de secours sécurisée soit mis en place pour le téléchargement.

Les bonnes pratiques à avoir

Avertissant les utilisateurs de toujours vérifier l'intégrité des fichiers téléchargés, l'équipe a déclaré :

“ Si vous avez téléchargé des fichiers au cours des dernières 24h, et que vous n'avez pas vérifié l'intégrité des données, faites-le immédiatement. Si les hashs ne correspondent pas, ne lancez PAS ce que vous avez téléchargé. Si vous les avez déjà exécutés, transférez immédiatement les fonds de tous les wallets que vous avez ouverts avec les exécutables (probablement malveillants), en utilisant une version sûre du wallet Monero (celui en ligne au moment où nous parlons est sûr - mais vérifiez les hashs). ”

Justin Ehrenhofer, organisateur du Monero Malware Response Workgroup, précise que même si les hackers ont souvent ciblé le site Web de Monero pour des activités malveillantes, c'était la première fois qu'il était compromis. Un document comportant les hashs des fichiers officiels et non compromis a été partagé par l'équipe. N'hésitez pas à le consulter pour vérifier l'intégrité de vos fichiers si vous êtes concernés.

La version Linux 64-bit de l'interface en ligne de commande est celle ayant été compromise.

On ne sait pas encore combien d'utilisateurs ont perdu de fonds dans cette attaque. L'incident pourrait servir d'exemple, car il démontre l'importance d'une simple action comme la vérification des hashs des fichiers avant toute exécution, surtout lorsque le programme concerné sert à contrôler des fonds.

Malgré l'importance de la faille qui a touché le site Web de Monero, l'équipe a été plutôt réactive et a résolu le problème assez rapidement pour que finalement très peu d'utilisateurs soient touchés. L'équipe de Monero fournira des détails sur les causes du problème dans un futur proche. Malgré la réactivité de l'équipe, cet événement fort problématique pour l'image de Monero survient juste avant le prochain hard fork prévu pour le 30 novembre. Cette mise à jour introduira un nouvel algorithme de Proof of Work (PoW) appelé RandomX.

La Newsletter crypto n°1 🍞

Recevez un récapitulatif de l'actualité crypto chaque jour par mail 👌