Corée du Nord : le groupe Lazarus aurait utilisé un faux bot de trading pour voler des cryptos

Dans un nouvel extrait de son rapport sur la criminalité crypto en 2019, Chainalysis a évoqué les dernières stratégies utilisées par Lazarus, le groupe de hackers nord-coréen. Elles se sont complexifiées, avec notamment l’utilisation d’un faux bot de trading.

Le groupe Lazarus diversifie ses attaques

Nous l’avions déjà évoqué début janvier, le groupe Lazarus a été particulièrement actif en 2019. Un rapport de Kaspersky indiquait alors que les hackers nord-coréens avaient mis à jour leur méthodologie, et utilisaient maintenant Telegram. Cette évolution est confirmée par la firme d’analyses Chainalysis, qui a consacré à Lazarus une partie de son rapport sur les techniques employés par les hackers lors des attaques de plateformes d’échanges.

Pour rappel, le groupe Lazarus a été décelé dès 2014. Lié au gouvernement nord-coréen, il se livre à des attaques sur des plateformes crypto. La Corée du Nord est familière de ce type de tactiques : on apprenait ainsi en août dernier qu’elle aurait volé jusqu’à 2 milliards de dollars par des cyberattaques visant à financer son programme d’armement.

Un faux bot de trading publié par Lazarus

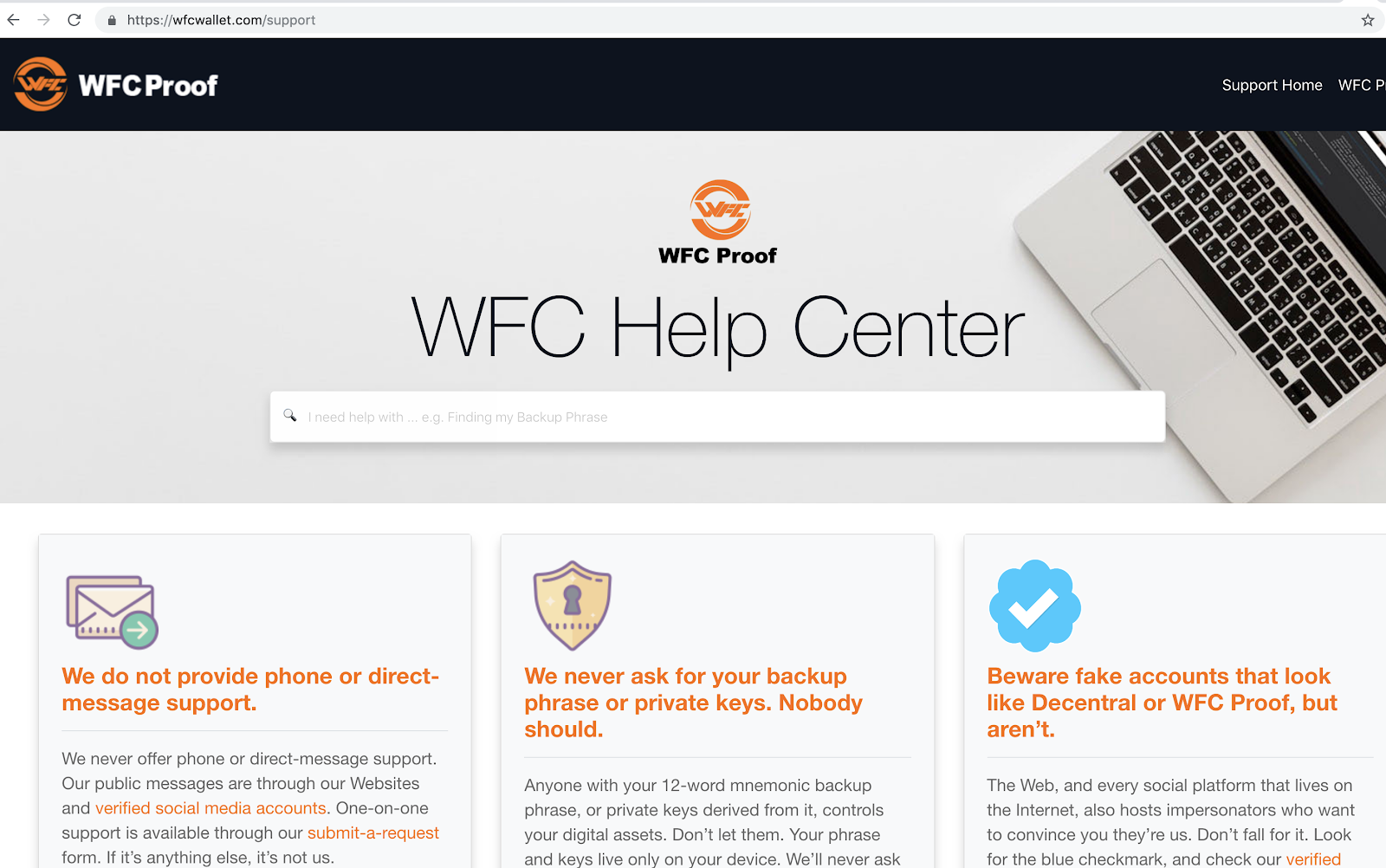

Cette fois, le groupe Lazarus a particulièrement soigné sa stratégie. Selon Chainalysis, « Lazarus a créé une fausse entreprise qui prétendait offrir un bot de trading automatique de crypto-monnaies appelé Worldbit-bot, avec un site Internet bien exécuté et la présence sur les réseaux sociaux d’employés factices ». Le site se payait même le luxe d’alerter les utilisateurs sur la sécurité de leurs fonds :

Source : Chainalysis

Le malware avait en apparence tout du robot de trading, mais une fois installé sur une machine, il donnait accès au système sans que l’utilisateur s’en rende compte. Lors de l’attaque de DragonEx, les hackers sont parvenus à convaincre des employés d’utiliser le « bot » en leur proposant un test gratuit du logiciel. Il a fini par être installé sur un ordinateur contenant les clés privées des hot wallets de l’exchange. Lazarus a ainsi pu repartir avec 7 millions de dollars en crypto-monnaies.

? Plus d’infos sur notre analyse des arnaques crypto les plus courantes

Ce qui est notable dans cette stratégie, c’est sa sophistication. Habituellement, les tentatives de phishing s’appuient simplement sur des emails ou des messages sur les réseaux sociaux. Mais ici, le groupe est allé très loin :

« Cela révèle le temps et les ressources dont Lazarus dispose, ainsi que la connaissance poussée de l’écosystème des crypto-monnaies qui est nécessaire pour réussir à se faire passer pour des participants légitimes. »

Il y a également eu un changement de méthode pour blanchir les fonds ainsi dérobés. À l’origine, Lazarus avait tendance à ne pas toucher aux fonds volés pendant plusieurs mois, puis à les déplacer d’un coup sur un exchange avec des processus d’identification peu regardants. Mais depuis 2019, le groupe a commencé à utiliser un mixeur de cryptodevises : CoinJoin.

👉 Découvrez notre fiche sur le mixeur CoinJoin

Pour Chainalysis, tout cela indique que les exchanges (qui vendent les bitcoins) doivent continuer de muscler leurs procédures de sécurité, notamment en signalant les transactions suspectes :

« Les exchanges ont amélioré leur sécurité anti-hacking ces dernières années, mais les avancées ultérieures de groupes comme Lazarus montrent qu’ils ne peuvent pas se permettre de se reposer sur leurs lauriers. »

La Newsletter crypto n°1 🍞

Recevez un récapitulatif de l'actualité crypto chaque jour par mail 👌